В 2025 году предложение NFT выросло до 1,3 млрд

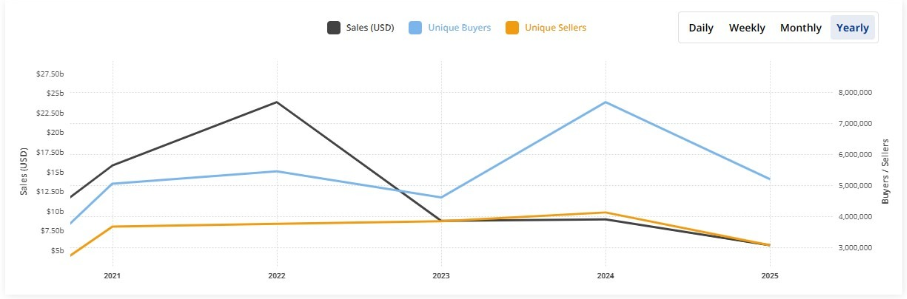

По данным CryptoSlam, в 2025 году общее количество NFT в обращении превысило 1,34 млрд, что на 25% больше, чем в 2024 году, когда их было 1 млрд. Рост предложения происходил параллельно с падением продаж невзаимозаменяемых токенов.

В 2025 году объём продаж NFT составил около $5,63 млрд, что примерно на 37% меньше $8,9 млрд, зафиксированных в прошлом году. Средние цены продаж также снизились по сравнению с прошлым годом и составили $96 вместо $124.

Это расхождение указывает на то, что рост предложения на рынке опережает спрос. Пока создатели продолжали выпускать новые NFT, а платформы снижали входные барьеры, участие покупателей и их расходы не поспевали за ростом предложения, что привело к распределению ликвидности между гораздо большим количеством активов.

Общее количество отчеканенных и поступивших в обращение NFT неуклонно росло с каждым годом по мере того, как инструменты для выпуска становились дешевле и проще в использовании в основных блокчейнах. Именно поэтому за четыре года предложение NFT выросло с 38 млн до 1,3 млрд.

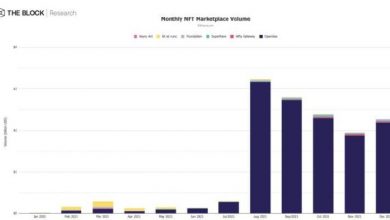

Капитализация рынка невзаимозаменяемых токенов падает после пика 2022 года, когда она достигла рекордных $17 млрд.

Bitcoin

Bitcoin  Ethereum

Ethereum  Tether

Tether  USDC

USDC  TRON

TRON  Dogecoin

Dogecoin  Cardano

Cardano  Bitcoin Cash

Bitcoin Cash  Monero

Monero  LEO Token

LEO Token  Chainlink

Chainlink  Stellar

Stellar  Zcash

Zcash  Litecoin

Litecoin  Hedera

Hedera  Dai

Dai  Cronos

Cronos  OKB

OKB  Ethereum Classic

Ethereum Classic  KuCoin

KuCoin  Cosmos Hub

Cosmos Hub  Algorand

Algorand  VeChain

VeChain  Dash

Dash  Tezos

Tezos  TrueUSD

TrueUSD  IOTA

IOTA  Decred

Decred  NEO

NEO  Basic Attention

Basic Attention  Qtum

Qtum  Ravencoin

Ravencoin  0x Protocol

0x Protocol  Waves

Waves  Ontology

Ontology  Pax Dollar

Pax Dollar  Lisk

Lisk  Huobi

Huobi  Bitcoin Gold

Bitcoin Gold  NEM

NEM  Augur

Augur